记录一些常见物品的尺寸数据,默认单位为毫米(mm)

最后更新日期: 2025/06/01

现有数据:

1 | 易拉罐: |

In solitude where we are least alone. ----Lord Byron

CPU:BCM2835

RAM:4G

disappear9@Pi5:creenfetchetch

1 | ./+o+- disappear9@Pi5 |

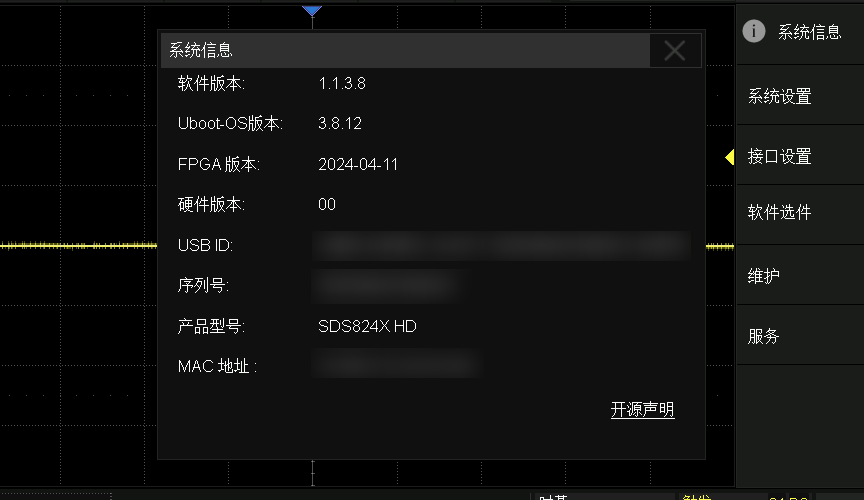

脚本来源: https://www.eevblog.com/forum/testgear/siglent-sds-sdg-hack-script/

升级完成后型号会显示为SDS824X HD:

CPU:H618

RAM:2G

screenfetch

1 | _,met$$$$$gg. disappear9@Zero3 |

第一次接触Canokey还是在2021年,当时跟风买了CanoKey Pigeon首发,到手以后把GPG密钥塞进去再加到几个网站做认证器以后就一直是半吃灰状态,毕竟网站的登录不会天天掉,而GPG更是一万年没人给我发加密的信息,连用来git签名的次数都少(我懒)。

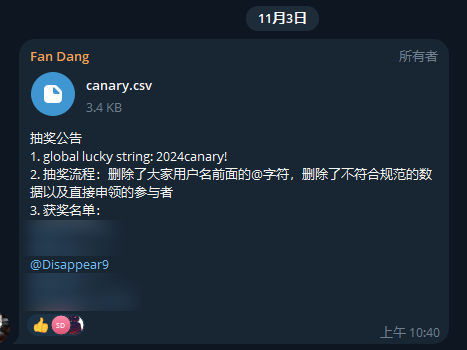

前段Canokey群抽奖送Canary测试版,本人有幸中得一个:

那这不再折腾一下似乎就有点不合适了。

硬件信息:

CanoKey Canary(3.0.0-rc2-0 dirty build)

操作系统:

Windows 10 LTSB 21H2

软件版本:

gpg4win 4.4 (gpg 2.4.7)

OpenSC 0.26.0

CPU:H2+

RAM:512M

(于2025/03重测)

screenfetch

1 | _,met$$$$$gg. disappear9@OPi-Zero |

打开Stacks,Add stack 粘贴以下代码

1 |

|

镜像有问题了开issue,看见了就回。

https://docs.portainer.io/v/ce-2.11/start/install

docker volume create portainer_data

docker run -d -p 8000:8000 -p 9443:9443 --name portainer \

--restart=always \

-v /var/run/docker.sock:/var/run/docker.sock \

-v portainer_data:/data \

portainer/portainer-ce

https://github.com/dimalo/klipper-web-control-docker

打开Stacks,Add stack 粘贴以下代码

version: '3.4'

services:

klipper:

image: dimalo/klipper-moonraker

container_name: klipper

ports:

- 7125:7125

restart: unless-stopped

volumes:

- gcode_files:/home/klippy/gcode_files

- klipper_data:/home/klippy/.config

- moonraker_data:/home/klippy/.moonraker

devices:

- /dev/serial/by-id/usb-1a86_USB_Serial-if00-port0:/dev/ttyUSB0 #根据实际情况更改

fluidd:

image: dimalo/fluidd

restart: unless-stopped

container_name: fluidd

ports:

- 8010:80

depends_on:

- klipper

links:

- klipper:klipper

volumes:

gcode_files:

moonraker_data:

klipper_data:

访问 http://{IP}:8010 即可看到fluidd

1.fluidd显示无法连接...

该镜像自带了启动时检查更新,查看Container klipper 的日志可以看到启动卡在了git pull上,等一段时间或者自行解决。

2.无法在网页重启klipper

应直接重启对应Container

3.上传文件名可以为中文,但是打印时必须换成英文

缺失模块。

1、请确保node版本大于6.2

2、在博客根目录(注意不是yilia-plus根目录)执行以下命令:

npm i hexo-generator-json-content --save

3、在根目录_config.yml里添加配置:

jsonContent:

meta: false

pages: false

posts:

title: true

date: true

path: true

text: false

raw: false

content: false

slug: false

updated: false

comments: false

link: false

permalink: false

excerpt: false

categories: false

tags: true